安卓系统再曝ROM级木马“万蓝” 360手机卫士首家查杀

今年五月中旬,360手机安全中心接收用户反馈信息,声称其手机老是自动安装全新的游戏应用,经360手机安全中心开展分析排查察觉到,这位用户感染的是一款名为”万蓝“的ROM级别手机木马,此木马对规模超过10万的用户造成影响,该木马主要借着联网去下载shell脚本文件来实现静默安装和推广应用,能让其进行自身升级,与此同时360手机安全中心发布技术领域博客作出针对"万蓝“木马透彻地分析。

360技术博客介绍,“万蓝”木马,主要通过将其植入ROM来传播。其借助刷机网站,得以进一步扩散。截至目前,恶意样本,主要是植入那是为夏新手机研发且归三方所有的ROM,以此完成传播。还包括为联想手机所用的三方ROM,于此方式进行传播途径。另外还有为小采手机所开发归属三方体系内的ROM作为被植入恶样之处。当用户手机将己被感染的ROM成功刷入设备之后,此木马便开始用非比寻常之速率疯狂施行推广传播相关的各种应用,其数量总计高达将近百种类型之分派 。

“万蓝”木马,会联网实施下载 shell 脚本文件的操作,将所要执行的恶意行为撰写于脚本当中,对于木马的 wlan 进程而言其大部分功能旨在执行这些脚本,这样一来,便由此极大地便利了病毒作者展开更新行为,同时也为作者操控中招手机去执行进一步的恶意行为提供了便利,此状况潜在风险极为巨大。

技术博客剖析表明当中,“万蓝”木马开启之际,会设法为自身于系统目录里构建某些符号链接,在系统存有别的程序去执行这些指令之时,木马便会被启动起来。随后,历经初始化任务池、搭建自身运行时所需的目录以及文件来开展手机木马初始化,以此给后续执行恶意行径做好准备。需要着重留意到这点,该木马启动了之后会初始化一个结构体,当中涵盖着50个容纳了能执行命令任务池子结构的子结构。

360手机安全专家分析表明,“万蓝”木马借助Linux管道实施通信,管道乃Linux一种通信手段,比方说一根管子,这儿有一人在管子左边位置,另有一人于管子右边位置,处于左边的人持续往管子里投放物品(也就是写数据),处于右边的人即不断从管子里面拿取物品(亦可叫读数据),右边那人拿到数据便能够处置这些数据,“万蓝”木马作者把意图执行的命令、脚本撰写至管道内,往后wlan进程便可执行这些命令。

木马从服务器获取要运行的命令kaiyun官方网站登录入口,此命令为 shell 脚本,之后用于调用系统命令,比如 input、am、pm 等,如此一来,木马能够实现多种恶意行为,即启动应用、进行静默安装应用、卸载应用、结束应用、删除应用数据、结束后台进程再者发布 intent 广播等,此类恶意行为多达 40 多种 。

此外,该木马会通过两种策略去实现自更新,一种为检测自身主体wland文件 的版本,以此来判断是否需要更新,另外一种是依据距离上次 检测更新的时间,从而判断是否需要更新。该木马在自升 级以后,还能够实现私发短信,屏蔽短信,拨打电话 等恶意行为。

借着早期遗留于木马版本里的信息 ,360手机安全中心发觉了木马作者以及公司的相关资讯 ,凭借木马链接的服务器地址推断 ,那个服务器隶属上海某种科技公司开yun体育app官网网页登录入口,并且木马作者或许也任职于该公司 。

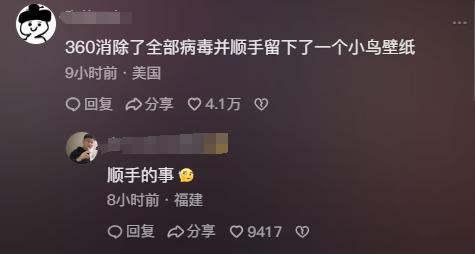

当下,360系统急救箱已然具备可对该类恶意软件加以查杀之能事,要是碰面病毒反复被查杀之状况kaiyun全站网页版登录,遇上手机自动去安装软件这一普通手机杀毒软件无法予以根治处治的异常现象,那么建议运用360系统急救箱来实施查杀操作 。同一个时间给出建议,手机用户得从正规路径选购手机,将360手机卫士予以装上用来防护手机安全 。